Повний посібник із загроз, протоколів і захисту

Визначення безпеки електронної пошти

Безпека електронної пошти є важливою сферою кібербезпеки, яка присвячена захисту електронної пошти та облікових записів від кібератак. Він охоплює широкий набір технологій, найкращих практик і стандартів, призначених для захисту каналу зв’язку.

На практиці це охоплює захист вхідних повідомлень електронної пошти, захист зв’язку, який покладається на електронну пошту як канал, і захист облікових записів від несанкціонованого доступу, компрометації або навіть повного захоплення облікового запису. Більше ніж просто захист самого облікового запису електронної пошти, безпека електронної пошти також включає захист посилань у вмісті електронної пошти, виявлення зловмисних чи спам-повідомлень і навіть класифікацію електронних листів за підкатегоріями, такими як інформаційні бюлетені чи квитанції.

Загальні протоколи безпеки електронної пошти

Протоколи безпеки електронної пошти включають протоколи передачі, шифрування, політики та автентифікації. Нижче наведено деякі з найпоширеніших протоколів, які використовуються для захисту електронної пошти:

SPF (Sender Policy Framework)

SPF — це протокол автентифікації, який дозволяє адміністраторам призначати відправників, яким дозволено доставляти електронні листи з домену. Авторизовані відправники додаються до запису DNS для домену. Теоретично SPF повинен блокувати несанкціоновані IP-адреси від надсилання електронних листів із домену; однак SPF обмежений і вимагає додаткових протоколів, щоб бути ефективним.

DKIM (DomainKeys Identified Mail)

DKIM — це протокол автентифікації, який може виявляти підроблені або підроблені адреси електронної пошти. DKIM створює цифровий підпис, прив’язаний до доменного імені для вихідних повідомлень. Цей підпис підтверджує для одержувача, що домен не було змінено.

DMARC (автентифікація повідомлень домену, звітування та відповідність)

Крім того, протокол автентифікації DMARC дозволяє власникам доменів перевіряти свої домени, публікуючи запис DMARC у записі DNS. Політика DMARC публікується в записі DNS і вказує, які дії слід вжити, якщо електронний лист не проходить автентифікацію SFP або DKIM.

При спільному використанні SPF, DKIM і DMARC забезпечують більш повну систему безпеки електронної пошти. SPF запобігає використанню домену неавторизованими відправниками, DKIM перевіряє цілісність і автентичність електронної пошти, а DMARC забезпечує структуру політики для обробки невдалої автентифікації. Ця комбінація допомагає захистити від спуфінгу електронної пошти, фішингових атак і уособлення домену.

Національний інститут стандартів і технологій (NIST) рекомендує організаціям, у тому числі малому та середньому бізнесу (SMB), прийняти протоколи SPF, DKIM і DMARC для покращення безпеки електронної пошти.

Хоча DMARC є безкоштовним і відкритим стандартом, його впровадження залишається повільним. За деякими даними, лише приблизно половина відправників електронної пошти використовує протокол, а серед тих, хто використовує, лише 14% встановили для нього політику застосування. Політики примусового виконання визначають, як оброблятимуться електронні листи, якщо вони проходять або не автентифікуються. Без них DMARC доставляє всі електронні листи незалежно від їх статусу автентифікації.

Хоча організації можуть запроваджувати стандарти DMARC самостійно, багато організацій покладаються на сторонніх постачальників для цієї послуги. Такі організації, як Global Cyber Alliance, надають список постачальників, а також інструменти та ресурси для впровадження DMARC.

Хоча SPF, DKIM і DMARC є ефективними протоколами безпеки електронної пошти, вони не надійні. Вони покладаються на належне впровадження та налаштування адміністраторами домену. Вони також не захищають від кіберзагроз, які не включають пряме видавання себе за законного відправника. Ось чому найкраща практика полягає в тому, щоб доповнити ці протоколи іншими заходами, такими як розширений захист електронної пошти та навчання користувачів.

Чому безпека електронної пошти є важливою для бізнесу?

Як головний вектор кіберзагроз, електронна пошта становить значні ризики для кібербезпеки. За даними Deloitte, 91 відсоток усіх кібератак починається з фішингового електронного листа. Електронна пошта також є основним каналом для деяких із найпоширеніших і дорогих типів кіберзагроз, таких як фішинг і фішинг.

Без спеціального рішення для безпеки електронної пошти організації ризикують стати жертвами різноманітних кіберзагроз. Традиційні платформи електронної пошти часто не мають надійних функцій безпеки, що робить їх сприйнятливими до фішингових атак, шахрайства з компрометацією бізнес-електронної пошти (BEC), зараження шкідливим програмним забезпеченням тощо. Ці ризики можуть мати серйозні наслідки, зокрема фінансові втрати, репутаційну шкоду та юридичну відповідальність.

Співтовариство безпеки та авторитетні установи, такі як Gartner, рекомендують організаціям використовувати інтегроване стороннє рішення безпеки електронної пошти . Ця технологія доповнює власні функції безпеки платформ електронної пошти, одночасно забезпечуючи більш розширений і багаторівневий захист від кіберзагроз.

Типи загроз безпеці електронної пошти

Організації стикаються з численними загрозами безпеці електронної пошти, які можуть мати руйнівні наслідки, якщо їх не вирішити належним чином.

- Фішинг: фішинг — це практика видавання себе за відомі та визнані бренди, щоб обманом змусити одержувачів натиснути зловмисне посилання або завантажити вкладений файл, заражений шкідливим програмним забезпеченням. Фішинг можна використовувати для збору облікових даних, захоплення облікових записів (ATO) тощо.

- Фішинг: спеціальний фішинг, також відомий як компрометація ділової електронної пошти (BEC), — це цілеспрямована загроза електронною поштою, яка видає себе за особу, відому передбачуваній жертві. На відміну від фішингових електронних листів, які містять шкідливі посилання або вкладення, фішингові атаки зазвичай покладаються на текстовий вміст для використання жертв. З цієї причини шахрайство з фішингом часто важче виявити та захиститися від нього.

- Шкідливе програмне забезпечення: шкідливе програмне забезпечення відноситься до шкідливого програмного забезпечення. Електронна пошта є найпоширенішим способом розповсюдження зловмисного програмного забезпечення, яке хакери можуть вставляти у вкладені файли електронної пошти або цільові фішингові сторінки. Загроза може скомпрометувати системи, викрасти дані чи облікові дані тощо.

- Атаки Man-in-the-middle (MitM): атаки MitM відбуваються, коли хакери перехоплюють законне листування електронної пошти двох сторін, дозволяючи зловмисникам підслуховувати або маніпулювати інформацією. Атаки MitM можуть скомпрометувати інформацію користувача та дозволити хакерам обійти засоби безпеки, такі як MFA.

- Програми-вимагачі: програми-вимагачі – це інвазивний тип зловмисного програмного забезпечення, призначене для шифрування файлів, щоб хакери могли вимагати викуп за їх випуск. Електронна пошта залишається найпопулярнішим способом розповсюдження програм-вимагачів.

Фішинг

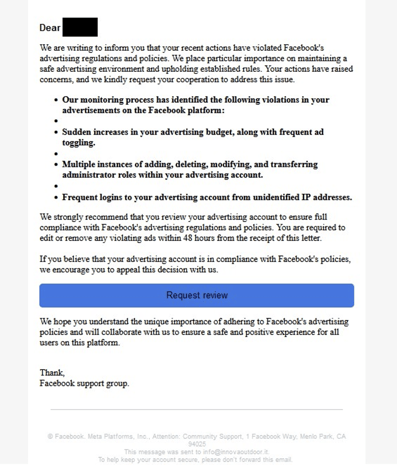

Одна з найстаріших форм ризиків для безпеки електронної пошти, яку часто називають шахрайством нігерійського принца. Хоча фішинг також можна доставляти за допомогою текстових повідомлень, чату та інших методів, зазвичай фішинг доставляється електронною поштою. Сучасні фішингові електронні листи видають себе за відомий бренд з метою обману змусити одержувача натиснути шкідливу URL-адресу. URL-адреса веде на фішингову сторінку, яка виглядає законною та містить форму, призначену для отримання облікових даних користувача. Коли користувач заповнює форму, дані його облікового запису викрадаються фішером.

Ці атаки найчастіше використовуються масово та з відносно низькими ставками, наприклад злом облікових записів споживачів потокового передавання або сайтів соціальних мереж. Це стає набагато більш серйозною загрозою, коли успішна фішингова атака відбувається на бізнес-пристрій або обліковий запис, який використовує електронну пошту чи пароль для бізнес-облікового запису користувача. Фішингові атаки покладаються на закон чисел, щоб досягти успіху та використовувати отриману інформацію для більш складних атак, таких як фішинг (докладніше нижче).

Фішингова електронна пошта Facebook виявлена Vade

Фішингова електронна пошта Facebook виявлена Vade

Електронна пошта QRishing

Фішинг

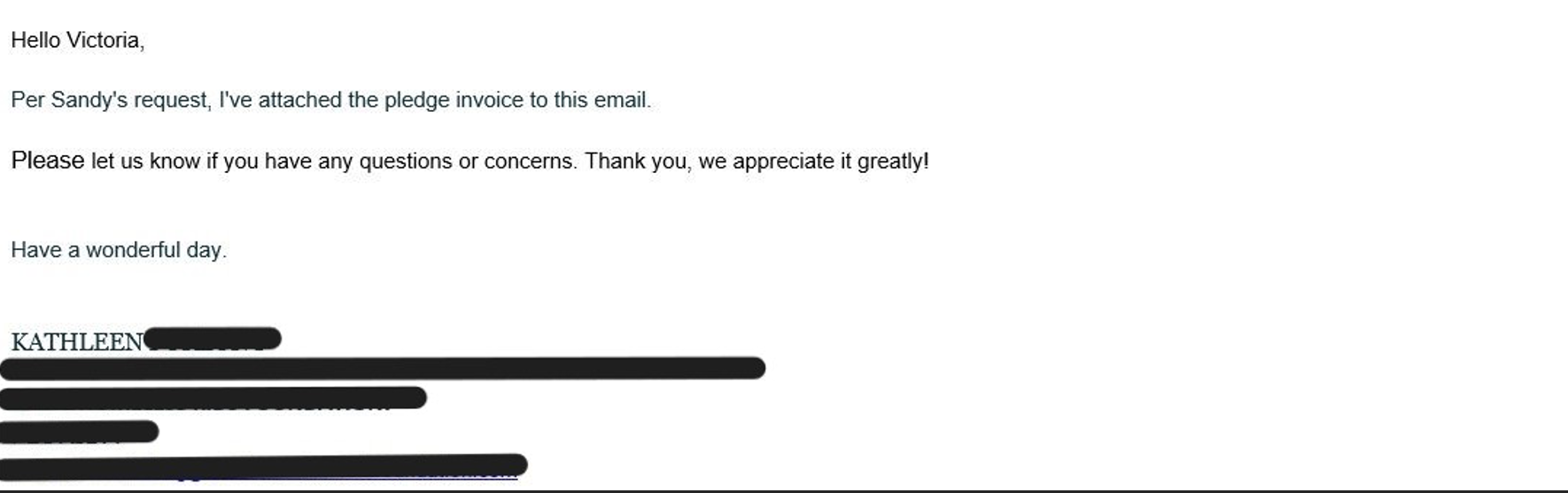

На відміну від фішингу, spear phishing , також відомого як компрометація бізнес-електронної пошти (BEC), атаки є суто особистими та цілеспрямованими атаками на електронну пошту, призначені для того, щоб обманом змусити користувачів виконати запит. Фішингові електронні листи, як правило, видають себе за людей, а не за бренди. Часто зловмисники видають себе за колег, ділових партнерів, продавців та інших знайомих.

Типовий фішинговий електронний лист короткий і по суті, містить лише текст. Найпоширеніші види фішингового шахрайства включають запити на подарункові картки, шахрайство з генеральним директором (дротове шахрайство) і податкове шахрайство.

Фішинг також зазвичай називають компрометацією бізнес-електронної пошти (BEC), оскільки отримання незаконного доступу до бізнес-акаунтів є одним із головних результатів таких атак. Під час атак BEC зловмисники часто видають себе за генерального директора організації, вимагаючи подарункових карток, банківських переказів або просто «відповісти якомога швидше». Вони також можуть змінити тенденцію, прикинувшись більш молодим працівником і попросивши перенаправити їхній прямий депозит до нового банку.

Фішинговий електронний лист

Шкідливе програмне забезпечення

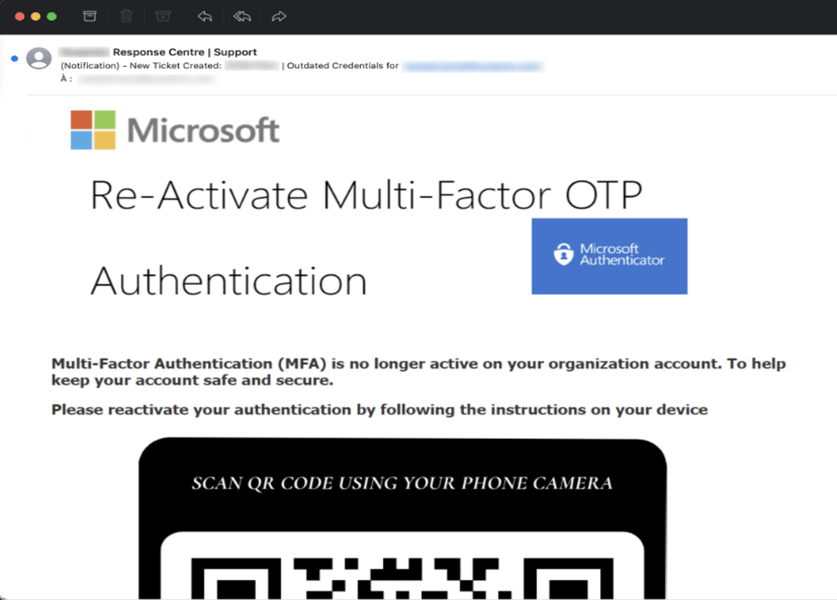

Зловмисне програмне забезпечення – це загальний термін для комп’ютерних вірусів, які часто поширюються через посилання та вкладення електронної пошти. Зловмисне програмне забезпечення існує в багатьох формах і з різним рівнем складності. Більшість шкідливих вірусів створено для завантаження на комп’ютер користувача без його відома або без підозри. Це часто досягається шляхом маскування зловмисних вкладень такими назвами файлів, як «рахунок-фактура» або «оплата», або шляхом пересилання користувачів на веб-сайт, де шкідливий код завантажується у фоновому режимі.

Деякі зловмисні програми використовують різновид соціальної інженерії, відображаючи миготливе спливаюче вікно, закликаючи користувачів завантажити антивірусне програмне забезпечення або попереджаючи, що на їхній машині є вірус. Звичайно, коли користувач натискає спливаюче вікно, він встановлює справжній вірус.

Після того, як зловмисне програмне забезпечення було завантажено за посиланням або вкладенням, кіберзлочинці можуть шпигувати за користувачами, викрадати облікові дані та цифрові активи, копіювати себе або поширюватися на інші системи.

Як і у випадку з фішинговими атаками, початкові атаки зловмисного програмного забезпечення часто спрямовані на збір інформації чи облікових даних, а не на миттєве руйнування системи користувача. Одним із прикладів масового використання під час пандемії COVID-19 було встановлення програмного забезпечення для майнінгу криптовалют. Зловмисне програмне забезпечення встановлювало програмне забезпечення для майнінгу, яке працювало у фоновому режимі на машині користувача, вилучаючи ресурси без відома користувача. Для багатьох користувачів виявлення цього зловмисного програмного забезпечення відбулося лише після того, як їх жорсткий диск або відеокарти були непоправно пошкоджені.

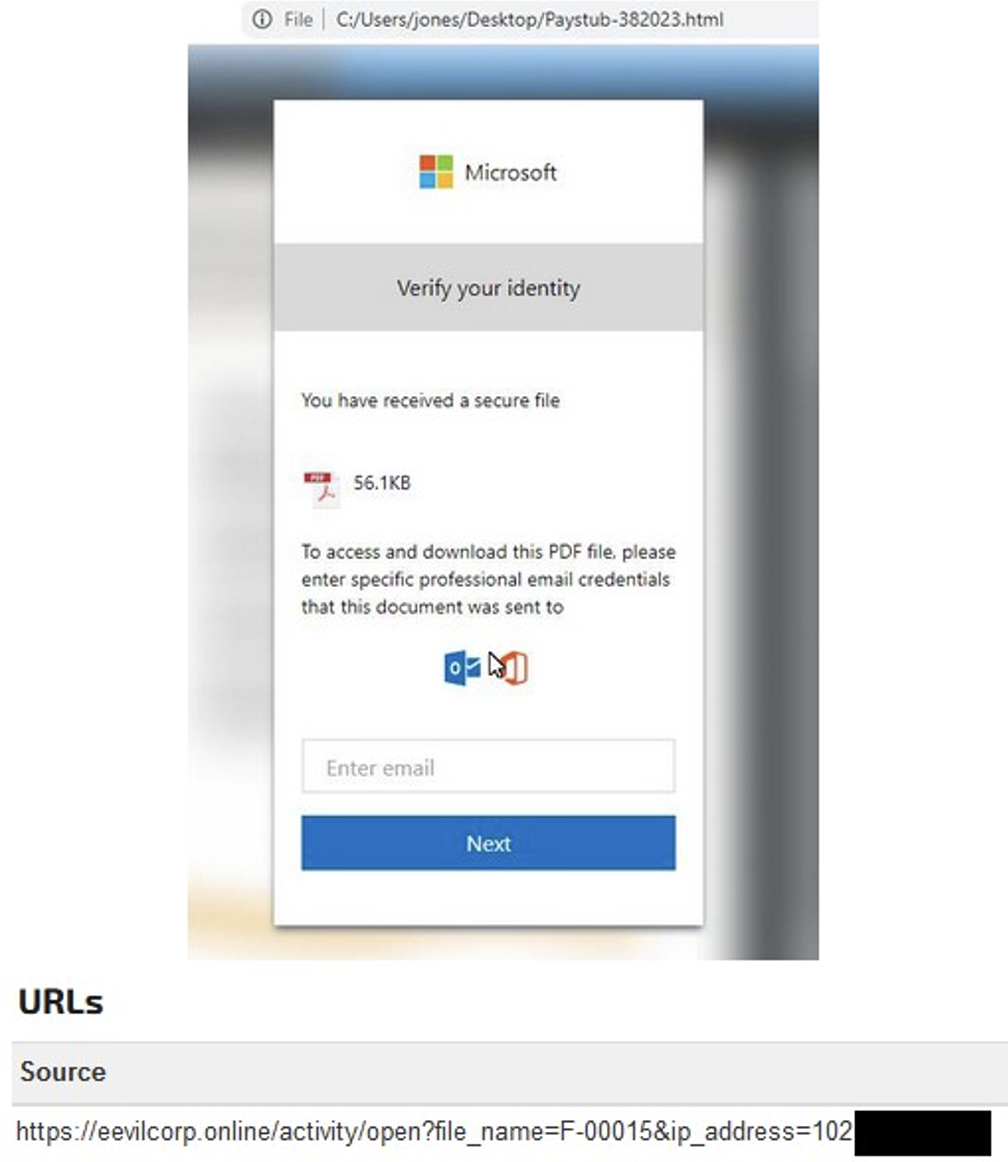

Фішингова сторінка, що підроблює Microsoft і підозрюється в розповсюдженні зловмисного програмного забезпечення

Атаки “людина посередині” (MitM)

Атака MitM відбувається, коли хакери перехоплюють спілкування між двома сторонами та таємно передають або, можливо, змінюють повідомлення, якими обмінюються. Хакери можуть читати, змінювати або навіть вставляти шкідливий вміст в електронні листи, що потенційно може призвести до крадіжки даних, несанкціонованого доступу або поширення шкідливого програмного забезпечення.

Ці атаки можна запобігти шляхом автентифікації доступу через інший канал зв’язку. Це основна причина для багатофакторної автентифікації (MFA), яка гарантує, що хакери не зможуть перевірити себе без відома користувача.

програми-вимагачі

Програми-вимагачі – це певний тип шкідливих програм, які шифрують комп’ютер користувача, забороняючи доступ до всіх програм і даних. У більшості атак програм-вимагачів вірус запускає повідомлення про програму-вимагач на екрані комп’ютера користувача, вимагаючи викуп в обмін на ключ дешифрування.

Коли пристрій, який було зашифровано та заблоковано, є рекреаційним планшетом, шкода здається мінімальною, але атаки програм-вимагачів завдали шкоди основним мережам охорони здоров’я, урядовим установам і великим підприємствам. У такому масштабі атака програм-вимагачів, ймовірно, організована кіберзлочинною організацією. Ранні успішні фішингові атаки, фішингові атаки або встановлення зловмисного програмного забезпечення часто є шляхами, які хакери використовують для ініціювання справді руйнівної атаки програм-вимагачів.

Як шкідливі електронні листи можуть вплинути на вашу організацію

Шкідливі електронні листи можуть мати серйозні наслідки для організацій, зокрема фінансові, юридичні, регулятивні та репутаційні. У фінансовому плані кібератаки можуть призвести до викрадення інтелектуальної власності, конфіденційних даних або коштів. Це також може призвести до простою або порушення безперервності бізнесу.

У той же час атаки на організації можуть поставити під загрозу довіру потенційних клієнтів і клієнтів, особливо у випадку гучних витоків даних. У разі викрадення даних клієнта або нападу на клієнта через кібератаку організації також можуть зіткнутися зі значною юридичною відповідальністю.

Положення про конфіденційність, такі як Загальний регламент захисту даних (GDPR) в ЄС і Закон про перенесення та підзвітність медичного страхування (HIPAA) у США, можуть накладати суворі покарання на організації, які не захищають конфіденційність даних споживачів. Наприклад, GDPR може оштрафувати організації на суму до 4% річного доходу або 20 мільйонів євро за серйозні порушення відповідності, залежно від того, що більше.

Загалом наслідки зловмисних електронних листів можуть бути далекосяжними, тому для організацій вкрай важливо впровадити надійні заходи безпеки електронної пошти для захисту від цих загроз.

Переваги безпеки електронної пошти

Впровадження заходів безпеки електронної пошти надає організаціям численні переваги, зокрема захист конфіденційної інформації та безперервність їхнього бізнесу.

- Захист від найпоширеніших і дорогих кібератак: рішення для безпеки електронної пошти створені для захисту організацій від найбільших кіберзагроз. Сюди входить фішинг, який є найпоширенішою загрозою для облікових записів жертв, і фішинг, який є найдорожчою загрозоюза даними Центру скарг на злочини в Інтернеті (IC3). Загрози електронної пошти є основною причиною інцидентів безпеки та витоку даних. Згідно зі звітом IBM Cost of a Data Breach Report за 2023 рік , середня вартість витоку даних досягла рекордного рівня, особливо це стосується малих і середніх підприємств (SMB). У 2023 році середня вартість витоку даних для організацій із 500 або менше співробітників зросла на 13,4% порівняно з минулим роком і досягла 3,31 мільйона доларів США.

- Покращене усунення інцидентів безпеки: кібербезпека не є досконалою наукою, коли йдеться про виявлення загроз. Інциденти безпеки неминучі, але лише за належної безпеки електронної пошти організації можуть виявити та усунути потенційні інциденти, перш ніж вони можуть завдати ще більшої шкоди. Очевидно, це залишається болючоюточкою для багатьох організацій. Згідно зі звітом IBM Cost of a Data Breach Report, організаціям потрібно в середньому 217 днів, щоб виявити витік даних, спричинений фішингом, і ще 76 днів, щоб його локалізувати. Загалом лише третина організацій, які зіткнулися з витоком даних у 2023 році, виявили це внутрішньо, що, ймовірно, погіршило репутаційні, фінансові та регуляторні наслідки атаки.

- Підвищена довіра зацікавлених сторін: безпека електронної пошти захищає від загроз, які можуть завдати шкоди репутації організації в очах її клієнтів, потенційних клієнтів і партнерів. Це включає в себе обмеження ймовірності витоку даних, атаки на ланцюжок поставок або скомпрометованого облікового запису, який можна використовувати для націлювання на зовнішні сторони. У 2023 році компанії, які зіткнулися з витоком даних, зазнали збитків усередньому на 1,3 мільйона доларів через втрату доходу від обороту клієнтів, зниження продажів і порушення безперервності бізнесу. Ця цифра становить приблизно 30% від загальної вартості порушення.

- Підвищення безперервності та продуктивності бізнесу: заходи безпеки електронної пошти допомагають підтримувати безперервність бізнесу, зменшуючи ризик закриття або простою, спричиненого атаками на основі електронної пошти. Вони також зберігають продуктивність від часу, витраченого на успішну кібератаку. Програмне забезпечення-вимагач, яке в основному поширюється через атаки на електронну пошту, призвело до середнього простою компаній на 25 днів у першому півріччі 2022 року . Ця цифра відповідає середньому світовому показнику.

Найкращі методи безпеки електронної пошти

Є низка передових методів безпеки електронної пошти, які можуть допомогти захистити вашу організацію від загроз електронної пошти. Хоча технології відіграють важливу роль у захисті, люди також надзвичайно важливі для безпеки електронної пошти та можуть бути останньою лінією захисту, коли бізнес зазнає атаки.

1. Розгорніть розширене рішення безпеки електронної пошти.

Впровадьте надійне рішення для захисту електронної пошти, яке використовує поєднання технологій штучного інтелекту та людської інформації для захисту від складних атак. Шукайте рішення, які пропонують комплексні та надійні функції для запобігання загрозам, їх виявлення та реагування. Рішення, які використовують машинне навчання або обробку природної мови, краще обладнані для моніторингу та виявлення фішингових атак.

2. Впровадити багатофакторну автентифікацію (MFA).

Зміцніть свою безпеку, вимагаючи від користувачів надання кількох форм підтвердження перед доступом до своїх облікових записів. Наприклад, це може включати пароль і унікальний код, надісланий на мобільний пристрій. Це зменшує ризик несанкціонованого доступу до облікових записів електронної пошти. Для найкращого захисту використовуйте багатофакторну автентифікацію, яка потребує перевірки через кілька каналів зв’язку (тобто код, згенерований на мобільному пристрої для надання доступу на робочому столі). Це допомагає запобігти атакам типу “людина посередині” та значно ускладнює крадіжку облікових даних.

3. Застосовуйте надійні паролі та часту заміну паролів.

Заохочуйте користувачів створювати надійні складні паролі, щоб мінімізувати ймовірність атак на основі паролів і несанкціонованого доступу до облікових записів електронної пошти.

4. Створіть програму навчання користувачів.

Розкажіть користувачам про найкращі методи безпеки електронної пошти, як-от виявлення спроб фішингу, уникнення підозрілих посилань і повідомлення про потенційні загрози. Навчальна програма з підвищення обізнаності про фішинг може підвищити їхню обізнаність і зменшити ймовірність того, що вони стануть жертвами атак електронною поштою.

5. Розгорніть програмне забезпечення для підвищення обізнаності користувачів.

Замість навчання в класі шукайте імітаційні навчальні рішення, які адмініструються автоматично та надають користувачам персоналізовані інструкції, адаптовані до їх ролі та контексту в організації. А ще краще запровадити тренінг для підвищення обізнаності користувачів, який пропонує контекстне навчання на основі дій користувача.

6. Наведіть курсор на посилання в електронних листах, щоб побачити кінцеву URL-адресу.

Заохочуйте користувачів наводити курсор миші на посилання в електронних листах, щоб переглянути фактичну цільову URL-адресу перед натисканням, що дасть їм змогу визначити та уникнути зловмисних посилань, які можуть призвести до фішингових веб-сайтів або завантажень зловмисного програмного забезпечення. Якщо ви використовуєте рішення безпеки електронної пошти, яке переписує URL-адреси, щоб перевірити їх на безпеку, цей крок можна проігнорувати.

7. Не відкривайте вкладення від невідомих одержувачів.

Порадьте користувачам бути обережними, отримуючи вкладення електронної пошти від незнайомих відправників, оскільки вони можуть містити зловмисне програмне забезпечення або інший шкідливий вміст, який може скомпрометувати їхні системи. Якщо ви сумніваєтеся, доручіть своїм користувачам пересилати електронні листи команді з кібербезпеки. Якщо електронний лист здається важливим, створіть новий ланцюжок електронних листів, щоб зв’язатися з відправником і перевірити його автентичність. Ще краще, якщо ви вважаєте, що знаєте відправника, зателефонуйте йому напряму (змініть канал зв’язку), щоб перевірити електронну пошту. Пам’ятайте, що Spear Phishing часто полює на користувача, який хоче допомогти людині на іншому кінці, або що він не буде пильним.

Що таке політика безпеки електронної пошти?

Політика безпеки електронної пошти стосується набору правил і процедур для забезпечення безпечного та відповідального використання електронної пошти в організації. Це включає вимоги до того, як працівники мають обробляти конфіденційну інформацію, повідомляти про підозрілі електронні листи та дії та дотримуватись протоколів безпеки.

Як приклад, у політиці безпеки електронної пошти може бути вказано, як працівники мають повідомляти своєму ІТ-адміністратору про спроби фішингу чи інші підозрілі електронні листи.

Політика безпеки електронної пошти має бути чітко написана легкою для розуміння мовою, бути легкою для виявлення працівниками компанії та регулярно оновлюватися відповідно до найкращих галузевих практик. Ціль політики має полягати в тому, щоб якомога легше для користувачів зрозуміти, як захищена електронна пошта в організації, і як вони можуть зробити свій внесок у безпеку електронної пошти як особи в цій організації.

Запровадивши політику безпеки електронної пошти, організації можуть створити культуру кіберпильності. Це може посилити їхню безпеку та мінімізувати ймовірність інциденту.

Як вибрати правильне рішення для потреб вашого бізнесу

Вибираючи рішення безпеки електронної пошти для вашої організації, слід враховувати кілька ключових факторів.

- Інтеграція з пакетами продуктивності: вибирайте рішення безпеки електронної пошти, які інтегруються з вашим пакетом продуктивності, оскільки це додає ще один рівень кібербезпеки до вбудованих функцій безпеки. Інші рішення, такі як безпечні шлюзи електронної пошти (SEG), вимикають ці функції та їхні переваги.

- Здатність і точність виявлення : шукайте рішення, які можуть виявляти як відомі, так і нові або нові загрози, зводячи до мінімуму кількість помилкових спрацьовувань і негативів. Розширені алгоритми штучного інтелекту, обробка природної мови та машинне навчання в поєднанні з аналізом даних у реальному часі з великої статистичної вибірки допомагають у цьому.

- Фільтрація в режимі реального часу без карантину: щоб забезпечити своєчасний потік легітимних повідомлень, зосередьтеся на рішеннях, які не поміщають електронні листи в карантин для оцінки їхньої токсичності. Коли потрібна оцінка вручну, це може збільшити робоче навантаження ІТ-команди понаднормово. Замість цього вибирайте рішення, які можуть винести вердикт у режимі реального часу.

- Відновлення після доставки: кібербезпека розвивається швидко, і щомиті з’являються нові розвідувальні дані. Віддавайте перевагу рішенням, які автоматично видаляють підозрілі електронні листи після доставки на основі нових знахідок. А ще краще шукайте рішення, які автоматично видаляють підозрілі електронні листи та надають докладні звіти щодо електронних листів щодо причини їх видалення. Ви можете виявити тенденції, які вимагають додаткового навчання користувачів, або попередити людей із групи ризику про збільшення кількості спроб фішингу.

- Набір функцій для реагування на інциденти: багато рішень безпеки електронної пошти наголошують на виявленні за рахунок реагування на інциденти. Усі функції кібербезпеки важливі, включно з тими, які можуть допомогти захистити вас у найуразливіші моменти. Шукайте рішення, які дозволяють швидко отримувати доступ до повідомлень користувачів про підозрілі повідомлення та виправляти їх. Також визначте пріоритетність рішень, які дозволять вам безпечно досліджувати загрози. Це включає докладні журнали електронної пошти та інструменти для перевірки вкладень без ризику для адміністраторів.

- Інтерфейс користувача: вибирайте рішення, які надають вам єдине вікно для керування безпекою вашої електронної пошти від початку до кінця, включаючи виправлення звітів користувачів, дослідження судових доказів тощо. Можливість детально ознайомитись із деталями є важливою, але не менш важливим є і загальне бачення, яке ви можете взяти, щоб звітувати перед зацікавленими сторонами.

- Розширений захист для шкідливих веб-сайтів: Електронна пошта є основним вектором, але збиток часто виникає через фішингові сторінки. Надайте пріоритет рішенням, які дозволяють захистити користувачів, які перенаправляються зі зловмисного електронного листа на невідомий веб-сайт.

- Інтеграція з іншими рішеннями кібербезпеки. Замість того, щоб приймати комплексне рішення, найкраще зібрати колекцію найкращих рішень для свого стека кібербезпеки. Здатність цих рішень «розмовляти» одне з одним має першочергове значення для скоординованого інтелекту та ефективного реагування. Вибирайте рішення, які перехресно поєднують інтелектуальні дані в усьому стеку кібербезпеки, включаючи системи безпеки та керування подіями (SIEM), системи виявлення та реагування на кінцеві точки (EDR) або системи розширеного виявлення та реагування (XDR).

Враховуючи ці фактори, організації можуть вибрати рішення безпеки електронної пошти, яке відповідає їхнім конкретним бізнес-потребам і забезпечує ефективний захист від нових загроз електронної пошти.

Захистіть свою поштову скриньку за допомогою Vade

Захистіть свою поштову скриньку з Vade, глобальною компанією з кібербезпеки, яка поєднує штучний інтелект і людське виявлення та реагування для забезпечення безпечної взаємодії людей. Широкий асортимент продуктів і рішень Vade захищає окремих осіб, компанії та організації від широкого спектру кібератак на електронну пошту, включаючи шкідливі програми/вимагачі, фішингові/бізнес-електронну пошту та спроби фішингу.

Маючи багату історію, починаючи з 2009 року, Vade захищає понад 1,4 мільярда корпоративних і споживчих поштових скриньок, обслуговуючи ринки ISP, SMB і MSP. Наші відзначені нагородами продукти та рішення не лише покращують кібербезпеку, але й оптимізують ефективність ІТ, що робить Vade надійним вибором для захисту ваших електронних листів.

Поширені запитання

- Яка різниця між безпекою електронної пошти Office 365 і безпекою електронної пошти Microsoft 365?

Хоча захист електронної пошти Office 365 і Microsoft 365 взаємозамінні, між ними є невеликі відмінності . Office 365 і Microsoft 365 — це два різні пакети передплати, які Microsoft пропонує компаніям. Обидва пакети продуктивності містять багато однакових бізнес-програм. Більшість їхніх планів також пропонують Exchange Online Protection (EOP), власне рішення безпеки електронної пошти Microsoft. Однак лише в плани Microsoft 365 включено опцію Microsoft Defender, розширенішого рішення безпеки електронної пошти Microsoft, ніж EOP.

Незважаючи на цю різницю, більшість інтегрованих сторонніх рішень безпеки електронної пошти працюють як з планами Microsoft 365, так і з Office 365.

- Чи достатньо безпеки електронної пошти Office 365 чи Microsoft 365?

Пакет продуктів Office 365 містить вбудовані функції безпеки, які захищають від загроз електронної пошти, таких як деякі типи шкідливих програм. Незважаючи на те, що ці функції є корисними, вони не забезпечують належного захисту від багатьох сучасних сучасних кіберзагроз. Це пояснює, чому Gartner рекомендує організаціям розширити функції безпеки в Office 365 за допомогою інтегрованого стороннього рішення безпеки електронної пошти. Інтегроване рішення доповнює безпеку електронної пошти Office 365 і забезпечує додатковий захист від загроз, які Microsoft пропускає.

- Як зробити свою електронну пошту Office 365 більш безпечною?

Використовуйте комбінацію заходів, щоб посилити захист електронної пошти Office 365. Почніть із прийняття інтегрованого рішення безпеки електронної пошти від надійного стороннього постачальника. Впровадити тренінги з підвищення обізнаності користувачів, щоб вони навчилися розпізнавати кібератаки та боротися з ними. Також заохочуйте своїх користувачів або колег бути пильними, повідомляючи про підозрілі електронні листи за допомогою функцій звітування Office 365.

- Як я можу покращити безпеку електронної пошти?

Використовуйте рішення безпеки електронної пошти, яке інтегрується з Microsoft 365, Google Workspace або іншим пакетом продуктів. Це забезпечує перевагу багаторівневого захисту власних функцій безпеки та може перехоплювати розширені загрози, зокрема відомі та невідомі. Також переконайтеся, що ви запровадили навчальну програму з фішингу та оберіть програму, яку можна проводити в електронному та автоматичному режимі.